Estudo básico sobre Nmap

Introdução ao Nmap

Olá, tudo bem? Estou adentrando um pouco nas teorias de cybersecurity e me deparei com essa ferramente bastante interessante, vou falar um pouco dela e compartilhar um pouco do que aprendi com você, caso se interesse :D

O Nmap (Network Mapper) é uma ferramenta de código aberto amplamente utilizada para mapeamento de redes e descoberta de hosts e serviços. É empregada tanto em auditorias de segurança quanto em inventário de redes. O Nmap permite identificar quais portas estão abertas em um alvo, o sistema operacional aproximado, versões de serviços e executar scripts para detecção de vulnerabilidades e coletas adicionais.

Abaixo há um resumo objetivo de opções (flags) importantes e exemplos práticos.

Aviso de Responsabilidade: A utilização de ferramentas de varredura de rede, como o Nmap, deve ser restrita a ambientes de teste controlados e sistemas para os quais você possui autorização explícita. Realizar scans em redes ou serviços de terceiros sem permissão é uma violação ética e, em muitas jurisdições, ilegal. Utilize este conhecimento de forma responsável e apenas para fins educacionais ou profissionais autorizados.(sério!!)

Flags e opções essenciais

-

-sS Scan SYN (half-open): envia um pacote SYN e analisa a resposta sem completar a handshake TCP.É rápido e discreto; se receber SYN/ACK a porta é considerada aberta, se receber RST é fechada. Muito usado em reconhecimento por reduzir registros em logs comparado ao scan completo.

-

-sT Scan TCP connect: realiza a conexão TCP completa usando a pilha do sistema (equivalente a um connect()). Funciona quando o usuário não tem privilégios para enviar pacotes raw; é mais detectável por giro completo de handshakes.

-

-sU Scan UDP: varre portas UDP enviando datagramas e analisando respostas ICMP/UDP. Scans UDP são lentos e ruidosos por natureza; use

-sUcom tempo/parallelismo controlado. -

-p Escolhe portas ou intervalos (ex.:

-p 22,80,443ou-p 1-1024). Combine com-sS/-sUpara focalizar alvos conhecidos. -

-A Detecção agressiva: ativa detecção de SO, versão, scripts NSE e traceroute. Oferece muita informação, porém é mais intrusivo.

-

-T<0-5> Ajusta timing/velocidade (ex.:

-T4para scans mais rápidos em redes confiáveis). Use níveis menores em redes instáveis ou para reduzir ruído. -

-Pn Sem ping discovery: assume que o host está ativo e não envia sondas ICMP/ARP iniciais; útil quando hosts filtram pings.

A flag --script (NSE)

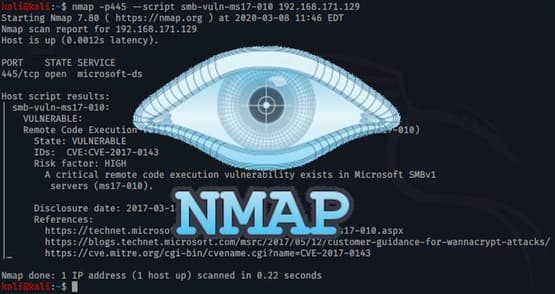

O Nmap inclui o Nmap Scripting Engine (NSE) que permite executar scripts para tarefas de detecção de vulnerabilidades, brute-force, coleta de banners, e muito mais. A opção é --script e aceita nomes de scripts, categorias ou padrões.

Exemplos:

-

Executar um script específico:

nmap -sS -p 80 --script http-title alvo.example.com

-

Executar todos os scripts de uma categoria (ex.:

auth):nmap -sS -p 22 --script "auth*" alvo.example.com

-

Executar um conjunto de scripts de forma mais ampla com detecção de versão:

nmap -sS -sV -p 21,22,80 --script vuln alvo.example.com

Observações práticas sobre --script:

- Scripts NSE podem ser informativos (coleta de dados) ou invasivos (exploração). Use com responsabilidade e sempre com autorização para testes.

- Combine

--scriptcom-sVquando precisar de informação de versão que muitos scripts usam para decisão de execução. - Há milhares de scripts disponíveis; verifique a pasta

scripts/do seu pacote Nmap ou a documentação oficial para encontrar scripts adequados.

Exemplo prático rápido

Escanear um host com SYN scan em portas comuns, detecção de versão e execução de scripts de descoberta:

nmap -sS -sV -p 21,22,80,443 -T4 --script discovery alvo.example.com

Use este exemplo como ponto de partida e adapte portas, timing e scripts conforme o escopo e as restrições do seu teste.

O output foi imenso, recomendo testar por si :)